О чем речь? Уязвимости сайта — брешь, через которую на веб-ресурс могут пробраться вредоносные программы с целью похитить данные. Это слабые места системы, требующие пристального внимания со стороны владельца.

О чем речь? Уязвимости сайта — брешь, через которую на веб-ресурс могут пробраться вредоносные программы с целью похитить данные. Это слабые места системы, требующие пристального внимания со стороны владельца.

Что делать? Для противостояния уязвимостям нужно изначально создавать сайт на проверенной платформе, предусмотреть инструменты защиты и периодически их обновлять, так как злоумышленники не устают придумывать новые способы взлома. Даже если ресурс уже подвергся хакерской атаке, не стоит отчаиваться, его можно спасти из лап злодеев.

Что делать? Для противостояния уязвимостям нужно изначально создавать сайт на проверенной платформе, предусмотреть инструменты защиты и периодически их обновлять, так как злоумышленники не устают придумывать новые способы взлома. Даже если ресурс уже подвергся хакерской атаке, не стоит отчаиваться, его можно спасти из лап злодеев.

В этой статье:

- Что такое уязвимости сайта

- Чем опасны уязвимости сайта

- Популярные уязвимости сайта

- Популярные уязвимости сайта и их последствия

- Как обнаружить и устранить уязвимости сайтов

- Топ-5 бесплатных сканеров для поиска уязвимостей на сайте

- Что делать, если сайт уже пострадал от злоумышленников

- Часто задаваемые вопросы об уязвимостях сайта

-

Чек-лист: Как добиваться своих целей в переговорах с клиентамиСкачать бесплатно

Чек-лист: Как добиваться своих целей в переговорах с клиентамиСкачать бесплатно

Что такое уязвимости сайта

В сфере IT уязвимости сайта представляют собой слабые стороны в CMS и коде, которые злоумышленники могут использовать для несанкционированного доступа, кражи информации и личных данных.

Источник: shutterstock.com

Возникновение уязвимостей может быть связано с несколькими факторами. К ним относятся ошибки проектирования и программирования, использование слабых паролей, атаки вредоносных программ, включая вирусы, а также SQL-инъекции. Подвержены взлому могут быть:

-

мобильные приложения;

-

онлайн-сервисы;

-

сайты;

-

программное обеспечение на ПК.

Знание того, как обнаружить уязвимости сайтов с использованием специальных программ является важным фактором информационной безопасности. Своевременное выявление слабых мест позволяет минимизировать риски и оперативно принять меры по их устранению.

Использование большого количества инструментов не всегда гарантирует повышение уровня безопасности ресурса. Гораздо важнее грамотный выбор способов сканирования уязвимостей веб-сайтов, своевременное обновление CMS и плагинов, получение SSL-сертификата для ресурса.

Исследование компании Positive Technologies показало, что наиболее защищённые веб-площадки созданы на языке Java и функционируют на коммерческих CMS. При этом ресурсам, разработанным на PHP, при правильном подходе также можно обеспечить надёжную защиту.

Читайте также!

Чем опасны уязвимости сайта

Во-первых, утрачивается полный контроль над ресурсом. Это создает риск попадания контента в черные списки поисковиков из-за публикуемого контента, а также похищенные учетные данные (логины, пароли) могут быть использованы злоумышленниками для вымогательства.

Во-вторых, взлом может послужить утечке данных пользователей. Попадание в чужие руки платежных реквизитов — особая опасность, так как может привести к серьезным проблемам.

В-третьих, взломанный ресурс может быть использован для распространения писем с вредоносным кодом. Злоумышленники, маскируясь под разные организации или службы, мотивируют получателя открыть послание, которое может привести к сбоям ПК.

Источник: shutterstock.com

В-четвертых, на взломанном ресурсе могут быть размещены фишинговые страницы, имитирующие настоящие сайты банков или интернет-магазинов. Пользователи, попавшие на такие страницы, рискуют раскрыть данные своих карт мошенникам при попытке что-то оплатить.

Уязвимость сайтов также представляет собой существенную угрозу, поскольку вредоносными скриптами, внедренными на взломанные веб-площадки, возможно заразить и другие ресурсы. Такие программы могут быть использованы ботами и в качестве промежуточного звена для организации масштабных DDoS-атак.

Кроме того, взломанные сайты часто становятся площадкой для размещения редиректа — кода, автоматически перенаправляющего посетителей на сторонние площадки с предложениями оформить платную подписку. Пользователи ресурса могут быть перенаправлены на платформы, содержащие вирусы.

Это происходит чаще всего из-за уязвимостей в операционных системах или версиях программного обеспечения. Скачивание зараженного файла может привести к установке вредоносных программ, нарушающих функционирование всех устройств в системе.

Кроме того, взлом сайта может привести к его понижению в результатах поиска из-за редиректов, спама и некачественного контента. Для восстановления репутации владельцу ресурса потребуется значительное вложение финансов и трудовых затрат.

Популярные уязвимости сайта

Среди видов уязвимостей можно выделить следующие:

-

Возможность внести изменения в HTML-код сайта путем использования полей и форм для ввода данных.

-

Выполнение команд ОС. Через веб-ресурс злоумышленник может получить возможность удаленного выполнения операций на сервере, где работает сайт. Это может привести к установке вредоносных программ, например, троянской.

-

Использование стандартных учётных записей (admin, root) и/или слабых паролей к панели управления дает уязвимость для атаки методом перебора ключей безопасности (брутфорс).

-

Отсутствие ограничения длительности сессии (Insufficient Session Expiration). Это повышает риск несанкционированного доступа. Если время, по истечении которого неактивный пользователь автоматически отключается от системы, слишком велико, то злоумышленник может воспользоваться старым идентификатором сессии для получения доступа.

-

Индексирование директорий (Directory Indexing) подразумевает ситуацию, когда сервер, не обнаружив страницу по умолчанию (index.html, home.html или default.htm), выводит список подкаталогов. Это позволяет пользователям свободно перемещаться по структуре каталога с помощью обычного браузера.

-

Небезопасное восстановление паролей (Weak Password Recovery Validation) возникает, когда сервер дает возможность восстановления или изменения их у других пользователей.

-

Переполнение буфера (Buffer Overflow)— распространённая уязвимость, позволяющая злоумышленнику изменить путь исполнения программы за счёт перезаписи данных в памяти системы.

-

Предсказуемое значение идентификатора сессии (Credential/Session Prediction). Это уязвимость сайта. Она даёт возможность агрессору перехватить сессию другого пользователя ресурса. Это происходит, если ее уникальный номер может быть предсказан или угадан.

-

Подмена содержимого (Content Spoofing) - это тип атаки, при которой злоумышленник заменяет данные, передаваемые пользователю, на поддельные. При этом пользователь продолжает верить, что просматриваемый контент исходит непосредственно от веб-сервера.

-

Недостаточная аутентификация (Insufficient Authentication) — уязвимость системы безопасности, которая позволяет злоумышленникам получать доступ к функционалу сервера и важным данным без необходимых прав доступа.

-

Отсутствие лимита на число попыток авторизации. Злоумышленники могут автоматизировать процесс подбора паролей, что значимо повышает риск взлома учетной записи.

Читайте также!

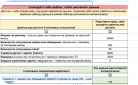

Популярные уязвимости сайта и их последствия

Представим пять распространённых их типов, представляющих угрозу для любого веб-сайта.

IDOR: простая и опасная уязвимость

IDOR (Insecure Direct Object Reference) — небезопасные прямые ссылки на объекты. Это уязвимость, позволяющую злоумышленникам получить доступ к веб-страницам или файлам. Наиболее частым примером IDOR является ситуация, когда агрессор посредством перебора предсказуемых идентификаторов добирается до данных других пользователей.

Для лучшего понимания — пример. Вы зарегистрировались на сайте интернет-магазина. При заполнении контактных данных в строке браузера может появиться похожая ссылка:

onlinestore.ru/user/details/edit?id=39038330.

В данном случае ведущую роль играет личный идентификатор (id=39038330). Ради интереса Вы заменили в нем последнюю цифру и получили доступ к чужой личной странице с возможностью вносить туда изменения.

То есть перебирая id в URL-адресе можно добраться к контактным данным других пользователей и изменять их по своему желанию. Уязвимость заключается в отсутствии проверки сайтом того, принадлежит ли запрашиваемая информация этому клиенту.

К каким последствиям это может привести:

-

Нарушение конфиденциальности: злоумышленники, получившие доступ к учетным записям, смогут видеть личную информацию пользователей.

-

Обход аутентификации. Данная уязвимость веб-сайта позволяет получить доступ к огромному количеству учетных записей.

-

Изменение данных: злоумышленник может изменить контактную информацию пользователя для собственной выгоды, например, перенаправить заказы в интернет-магазине на свой адрес.

-

Захват учётной записи. Иногда агрессор делает это, чтобы похитить средства пользователей и совершить другие противоправные действия.

Источник: shutterstock.com

Методы защиты:

При работе с HTTP-запросами следует помнить, что поступающие данные недостоверны. Если ваш сайт генерирует контент в зависимости от запроса, то необходимо проводить тщательную валидацию информации. А именно:

-

убедитесь, что посетитель имеет право на просмотр страницы, выполнение иных действий;

-

проверьте, принадлежит ли аккаунт авторизованному пользователю;

-

используйте уникальные идентификаторы, которые невозможно угадать или перебрать;

-

применяйте подпись идентификатора.

XSS: плохой сценарий

XSS — межсайтовое выполнение сценариев. Точнее: XSS это не ранимость, а агрессия. Далее будем под XSS подразумевать уязвимости сайтов, позволяющие осуществлять подобные атаки.

При XSS-атаке в структуру веб-страницы внедряется вредоносный код. В момент посещения ее пользователем он активируется, приводя к нежелательным последствиям. Обычно под вредоносным кодом понимаются HTML-теги или скрипты на языке JavaScript.

XSS могут быть нескольких разновидностей:

-

Хранимые XSS (Stored XSS). Код, используемый для атаки, постоянно находится на сервере и выполняется автоматически.

-

Отражённые (Reflected XSS). В этом случае вредоносный код не размещён непосредственно на сайте, а содержится в особой веб-ссылке. При ее обработке может пойти непреднамеренный запуск скрипта в браузере пользователя, что позволит злоумышленнику перехватить данные или выполнить другую «полезную нагрузку».

-

DOM-based XSS. Разновидность отражённых XSS, когда вредоносный код не отправляется на сервер, а исполняется непосредственно в браузере пользователя.

Возможные последствия:

-

Перехват сессии пользователя (доступ к файлам cookies).

-

Подмена страниц. Может быть использована для кражи конфиденциальной информации, например, логина и пароля.

-

Внедрение вредоносных скриптов. Может привести к нежелательной рекламе, накрутке просмотров, DDoS-атакам и др.

-

Распространение вредоносных программ через внешне безопасные сайты.

Меры защиты:

-

Кодирование информации: все данные, вводимые пользователем и выводящиеся на страницу, должны быть зашифрованы.

-

Валидация информации. Для данных, которые не могут быть закодированы, необходимо обеспечить дополнительную проверку.

-

Безопасная обработка данных: должна быть обеспечена на стороне как сервера, так и клиента.

SQL-инъекции

Вид атаки, направленной на получение информации из базы данных с помощью SQL-запросов. Успешная агрессия приводит к модификации логики запроса. В итоге злоумышленник получает доступ к конфиденциальной информации. Для предотвращения SQL-инъекций надо проводить тщательный анализ кода на предмет выявления уязвимостей и своевременно их устранять.

Объясним, что такое SQL-инъекция простым языком.

Как известно, большинство сайтов и приложений состоят из трёх основных частей: серверной части (бэкенд), клиентской части (фронтенд) и базы данных. Последние, как правило, состоят из множества таблиц.

Так, интернет-магазин должен иметь минимум две: одну с характеристиками товаров, а другую — с информацией о зарегистрированных покупателях. Для извлечения данных из базы, например, информации о продуктах, используется язык SQL-запросов.

Предположим, вы пришли в отдел бытовой техники, который в нашем случае представляет собой базу данных. У вас есть список покупок, в котором указано: «Чайник за 1000 рублей». Передаёте перечень продавцу и просите принести указанные товары (аналогично SQL-запросу). В ответ он дает чайник. В реальности: отправляете запрос в базу данных. И получаете нужную информацию.

Источник: shutterstock.com

SQL-инъекция возникает, когда агрессор получает возможность изменять запрос к базе данных. Представим ситуацию: злоумышленник внедряет в ваш список покупок новые пункты, например, "Чайник за 1000 рублей или смартфон за 30 000 рублей". Продавец, увидев такой запрос, может выдать телефон, руководствуясь его близостью. Именно это и нужно злоумышленнику.

SQL-инъекция возможна при отсутствии проверки входящих параметров. Хакеры используют эту уязвимость сайта для изменения данных и получения доступа к нужной им информации. Особо ранимы поля пользовательского ввода и URL-адреса. Ведь они взаимодействуют с базой данных.

Возможные последствия:

-

Утечка паролей, данных банковских карт и другой личной информации.

-

Внедрение вредоносного кода в уязвимые элементы системы.

-

Изменение базы данных злоумышленниками.

-

Доступ к операциям администрирования.

Меры защиты:

-

Использование параметризованных запросов.

-

Настройка белого списка полей ввода.

-

Изоляция базы данных от логики веб-приложения.

-

Применение экранирования запросов.

Обход директорий

Уязвимость "Обход директорий" (Path traversal или Directory traversal) представляет собой атаку, при которой злоумышленник получает доступ к файлам и структурам системы сервера. Это достигается с помощью манипуляции переменными, ссылающимися на эти ресурсы.

www.site.ru/download?file=file.pdf.

Использование символа (../) предоставляет доступ к файлам, расположенным в этой директории.

В случае отсутствия надёжной валидации имени файла злоумышленник получает доступ ко всем файлам системы. Эта уязвимость представляет собой серьёзную угрозу, поскольку важные данные (параметры конфигурации, логи и иная информация) хранятся в предсказуемых местах.

Также открывается возможность просмотра исходного кода приложения. Ситуация усугубляется, если агрессор кроме чтения файлов имеет возможность загружать их в произвольные директории.

Возможные последствия:

-

Несанкционированный доступ и изменение важных файлов, включая исходный код сайта или веб-приложения.

-

Дистанционное выполнение вредоносного кода.

-

Фальсификация веб-страниц.

Меры защиты:

-

Избегать вызова файловой системы при пользовательском вводе.

-

Когда без этого не обойтись, нужна проверка внесенных клиентом данных до их обработки. После этого их надо обработать с помощью API файловой системы платформы для канонизации пути. Важно убедиться, что последний начинается с ожидаемого базового каталога.

Уязвимости при загрузке файлов

На многих сайтах пользователи могут загружать различные файлы, например фотографии профиля или изображения в комментариях. При наличии такой возможности на вашем сайте, крайне важно уделить пристальное внимание вопросам безопасности.

Самой частой ошибкой является отсутствие проверки типа файла. Пользователь может попытаться загрузить вместо допустимых форматов, таких как .jpeg или .png, вредоносный скрипт и выполнить его.

Определение типа файла по заголовку, хотя и является распространенным методом, сопряжено с рисками, поскольку заголовок можно подменить. Проверки на стороне клиента также не всегда надежны и могут быть преодолены злоумышленниками.

Источник: shutterstock.com

Использование черных и белых списков расширений тоже бывает недостаточно эффективным, поскольку вредоносный код способен маскироваться под файлы с допустимыми типами.

Возможные последствия:

-

При попадании вредоносных скриптов на сайт, агрессор может взломать его или украсть данные.

Меры защиты:

Инструкции по обеспечению безопасности загрузки файлов можно найти на StackOverflow. Этот чек-лист составлен для PHP, но некие пункты применимы и к другим языкам программирования:

-

ограничивать возможность выполнения программ в директории, где они хранятся;

-

переименовать файлы, предоставляемые пользователем, без возможности их изменения;

-

заново сохранять изображения с использованием библиотек редактирования для обеспечения безопасности и удаления потенциально опасных метаданных.

Читайте также!

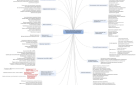

Как обнаружить и устранить уязвимости сайтов

Проведение проверки на их наличие проходит в несколько этапов. Получение информации о слабых местах требует тщательного и системного подхода, а не просто однократного анализа, поэтому процесс включает в себя следующие этапы:

-

Сбор информации (разведка): тщательное изучение доступной информации о сети или серверах, с которыми работаете.

-

Анализ уязвимости сайта: полученные данные используются для выявления уязвимостей на вашем веб-ресурсе.

-

Тестирование (пробная эксплуатация): иногда специалисты могут провести проверочное проникновение в систему для демонстрации уязвимости. Этот этап не всегда обязателен.

-

Корректировка. Предпринимаются меры по устранению выявленных уязвимостей.

На каждом этапе тестирования необходимо выполнить комплекс действий с использованием соответствующего инструментария. Опыт показывает, что применение отдельных программ-тестеров не всегда эффективно, гораздо более результативным является их объединение в единую среду для выявления потенциальных угроз.

В качестве примера можно привести проверку веб-сайта на уязвимости с помощью Kali Linux (от Linux). Удобство его использования заключается в возможности загрузки и установки системы с флешки на жесткий диск тестируемого устройства.

Сбор сведений (разведка)

На начальном этапе проверки безопасности первостепенной задачей является выявление данных, которые могут стать доступны посторонним. Для этой цели используются специализированные инструменты, такие как nmap. Он позволяет получить информацию о запущенных на сервере сервисах (включая их модификации), используемых портах и версии операционной системы.

Источник: shutterstock.com

Для просмотра работающих портов на вашем устройстве в Kali Linux требуется выполнить указанную ниже команду:

nmap -sS 192.168.91.249.

Цифровая последовательность — это IP-адрес, позволяет определить открытые порты и используемые сервисы. Эта информация может дать представление о потенциальных уязвимостях системы. Например, обнаружение активных SSH-, веб- и прокси-серверов (на порту 3128), а также Samba (инструмента для обмена файлами) способна указать на наличие опасных компонентов.

Для более детального анализа рекомендуется использовать опцию "A" сканера Nmap. Команда:

nmap -A 192.168.91.62.

Инструмент предоставляет больше информации. Вы получите доступ к данным об используемой ОС, версиях установленных сервисов, способах управления контентом и времени пребывания в системе. Программа выявляет потенциальные уязвимости, такие как слабые FTP-пароли.

Используйте все доступные ресурсы для получения информации о ваших данных, находящихся в открытом доступе. Особое внимание следует уделить проверке конфиденциальной информации. Для этого существуют специальные сервисы:

-

whois — предоставляет сведения, которые доступны для всеобщего обозрения. Имеется в виду владелец ресурса, его контактные данные, домен, регистратор и проч.;

-

Netcraft — находит существующие у веб-ресурса поддомены;

-

recon-ng — данный инструмент входит в набор KaliLinux и позволяет выполнять поиск уязвимостей сайта онлайн;

-

com/reverse-ip-lookup — выдает веб-ресурсы, существующие на вашем IP (если они есть);

-

Maltego Chlorine — пользуется большой популярностью, имеет открытый исходный код и собирает сведения из любых источников, к которым есть свободный доступ.

После сбора необходимых данных следует провести анализ полученной информации и осуществить проверку на предмет выявления уязвимостей сайта с помощью Kali Linux.

Анализ и сканирование

Используется метод, известный как фаззинг. Суть его заключается в направлении большого объёма разных данных на ваш сайт с целью выявления уязвимых мест в его системе.

Фаззинг — эффективный метод выявления уязвимостей в системе, но он не всегда позволяет точно определить причину появления ошибок в работе приложений. Для более глубокого анализа стоит совместить ручную проверку с фаззингом, для этого нужен доступ к исходным кодам ресурса.

Фаззинговые атаки сопровождаются передачей больших объёмов данных, что делает их достаточно заметными. При этом следует проявлять осторожность, поскольку система безопасности может отреагировать, восприняв их как попытку взлома.

Ниже представлены инструменты, используемые в процедуре сканирования сайта на уязвимость.

-

WPScan — это проект Ruby, предназначенный для анализа уязвимостей сайта в WordPress. Он прост в использовании и хорош для ресурсов, которые не часто обновляются и имеют много плагинов. WPScan ведет удаленный анализ сайта без доступа к исходному коду.

-

BurpSuite. Мощный инструмент поиска уязвимостей в приложениях, на сайтах. Работает через поисковую систему. Он охватывает все аспекты веб-ресурса, включая заголовки, запросы и ответы на них, URL-адреса, JavaScript-код, выявляет уязвимости XSS. Несмотря на функциональность, у BurpSuite сложный интерфейс, что требует некоторых навыков.

-

SQLMap — специализированный инструмент для сканирования сайтов с SQL-уязвимостями. Он находит места для входа SQL-инъекций.

Пробная эксплуатация

На данном этапе осуществляется финальный анализ уязвимостей, позволяющих получить доступ к вашему веб-ресурсу. Если все обнаруженные угрозы успешно нейтрализованы, задачу можно считать выполненной.

Источник: shutterstock.com

Но иногда выявленные проблемы достаточно сложны и требуют тщательной проверки, проведение которой на производственных системах бывает небезопасным. Тогда рекомендуется создать виртуальную копию системы и провести все нужные тесты на ней. Для этого существует специальные инструменты:

-

Burp Suite — для нахождения уязвимостей XSS на сайтах посредством их эксплуатации.

-

SQLMap — для обнаружения и проверки угроз SQL на веб-ресурсах путем их использования.

-

Metasploit применяется для эксплуатации найденных уязвимостей.

Последний инструмент — специализированная среда для выявления угроз.

В ней имеются готовые эксплойты как для установленных плагинов, так и для выявленных на ранней стадии сервисов.

Завершающий шаг

Далее необходимо внести все требуемые коррективы в систему. Информация об уязвимостях уже собрана и готова к использованию. Следует иметь в виду, что если вам удалось обнаружить слабые места, то злоумышленники смогут сделать это с еще большей лёгкостью.

Выше представлены лишь некоторые из наиболее распространенных сервисов выявления уязвимостей. Среди них имеется ПО, являющееся промышленным стандартом. Любая из этих программ может эффективно обеспечить защиту вашего веб-ресурса или инфраструктуры.

Топ-5 бесплатных сканеров для поиска уязвимостей на сайте

Работа вручную — весьма трудоемкий процесс. Поэтому специализированные программные сканеры становятся незаменимым инструментом для любого веб-мастера, который заботится о безопасности проектов. Кратко представим пять сервисов для бесплатного тестирования сайтов на наличие уязвимостей и потенциальных угроз.

SiteGuarding.com

Приложение обладает широкой совместимостью с популярными CMS, такими как WordPress, Joomla, Drupal и Magento и др. Оно сканирует сайт и определяет наличие вредоносных программ, включая вирусы и спам-инъекции, проверяет домен на попадание в черные списки, проводит анализ актуальности используемого ПО и оценку внутренних ссылок.

Приложение позволяет удалять такие компоненты. Несмотря на некоторую сложность настройки, результаты сканирования представлены в доступном и понятном формате.

Sucuri SiteCheck

Популярный ридер, совместимый с большинством современных движков. Он проводит быстрое сканирование сайта на уязвимость, но имеет ограниченный функционал и дает мало информации об угрозах. Sucuri проверяет наличие веб-ресурса в черных списках безопасного просмотра Google и Яндекс, обнаруживает вредоносное ПО на сервере и удаляет его, информирует об отсутствии файервола, мониторинга и некоторых служб.

H-X Scanner

Онлайн-сканер уязвимостей сайтов, работающий в двух режимах. Быстрому требуется около пяти минут; результаты отображаются на этой же странице. Нормальный режим сканирования может занять до нескольких часов в зависимости от объема и сложности сайта.

Источник: shutterstock.com

Сервис не требует регистрации. Для начала работы надо указать домен ресурса и имейл для получения отчета при выборе нормального режима сканирования. Данный сервис подходит для ручного поиска уязвимостей, поскольку итог представлен довольно подробно и удобно для работы.

Observatory

Сканер безопасности от команды Mozilla отличается простотой использования благодаря интуитивно понятному интерфейсу и доступным отчётам. Его возможности включают в себя проверку протоколов SSL/TLS, анализ предварительной загрузки HSTS, а также поиск уязвимостей в HTTP-заголовках. Для работы со сканером достаточно указать веб-адрес сайта в окне браузера.

ImmuniWeb

Мощный инструмент для оценки информационной безопасности сервера, обслуживающего сайт. Сканирование включает в себя проверку соответствия требованиям, таким как PCI DSS и GDPR, анализ HTTP-заголовков и библиотеки интерфейсов, проведение тестов CMS для ресурсов, построенных на платформах WordPress и Drupal.

Это бесплатный продукт, но функционал инструмента достаточно широк. Процесс сканирования может занимать значительное время, по окончанию работы инструмент предоставит удобный и информативный отчет.

Что делать, если сайт уже пострадал от злоумышленников

В случае обнаружения атаки на сайт, восстановление из резервной копии является лишь первым шагом. Как следует поступить дальше?

Необходимо определить, какие файлы были изменены в результате взлома. Это могут быть index.php, шаблоны сайта или любой другой контент. Нужно:

-

Сделать скриншоты, показывающие последствия взлома.

-

Оповестить хостинг-провайдера об инциденте, вместе вести восстановление сайта.

-

Создать логи ошибок доступа к серверу либо запросить их у хостинг-компании.

-

Изучить записи в логах за период, когда были внесены изменения. Это позволит выявить IP-адреса злоумышленников.

-

Восстановить сайт из последней резервной копии, сменить все пароли, обновить скрипты и компоненты. Устранить уязвимость, которая позволила взломать веб-ресурс.

С целью уменьшения рисков взлома нужно следовать следующим правилам:

-

предоставляйте пароли от сайта только доверенным лицам; при привлечении сторонних специалистов удаляйте их записи после завершения работ;

-

скачивайте темы и плагины исключительно из проверенных источников;

-

устанавливайте сложные пароли и меняйте их регулярно;

-

используйте плагины безопасности, иначе сайт уязвим и для простых атак (брутфорс и др.);

-

регулярно создавайте резервные копии;

-

постоянно обновляйте CMS со всеми ее компонентами.

Часто задаваемые вопросы об уязвимостях сайта

Использование современных инструментов не гарантирует полной защиты сайта. Ведь вероятность их возникновения всегда присутствует, особенно на крупных ресурсах с обширным функционалом, которые, как правило, подвержены большему числу угроз. Тщательная проверка системы безопасности может занимать от нескольких дней до месяцев.

Как часто нужно использовать сканеры угроз?

Регулярная проверка сайта на наличие уязвимостей и потенциальных проблем — обязательная мера безопасности. Рекомендуется проводить такую проверку не реже раза в месяц, лучше чаще. Это позволит минимизировать риски взлома, который может иметь серьёзные последствия.

Что является причинами появления уязвимостей?

Возникновение угроз может быть обусловлено множеством причин. К их числу относятся ошибки программирования, некорректная настройка системы и человеческий фактор.

В чем отличие уязвимости от угрозы?

Последняя - возможное событие, как преднамеренное, так и случайное, способное негативно повлиять на работу системы или сохранность хранимой в ней информации. Уязвимость же представляет собой недостатки в системе, создающие условия для появления угроз.

Оптимальный подход - внедрение превентивных мер еще на этапе проектирования и разработки сайта. Это позволит избежать серьезных проблем и затрат, связанных с ликвидацией последствий атак хакеров.