В статье рассказывается:

- Протокол сайта — что это такое

- Как функционируют сайты с http-протоколами

- Как работает защищенный протокол сайта HTTPS

- Где используется протокол сайта HTTPS

- Типы сертификатов HTTPS

- Какой протокол сайта лучше — HTTP или HTTPS

- Как сделать протокол https на сайт, чтобы защитить его

Интернет — это огромная площадка по обмену информацией. Как только вы заходите на какой-либо сайт, выкладываете видео или фото, размещаете текстовый пост, с вашего компьютера к определенному серверу идет запрос, а оттуда обратно приходит ответ.

Любой обмен данными выполняется по протоколу HTTP. Используя его как канал передачи информации, браузер по установленным в протоколе правилам выполняет загрузку интересующих вас сведений из Сети в ваше устройство. Далее подробно расскажем о том, что такое протокол сайта, как он работает и многое другое по данной теме.

Протокол сайта — что это такое

Протокол сайта представляет собой некий свод правил, по которым происходит обмен данными в Интернете. Именно по этим правилам осуществляется взаимодействие работающих в Сети устройств. Благодаря данному ресурсу пользователи находят корректные схемы коммуникаций, обеспечивается очередность при отправлении запросов и их обработке, происходит расшифровка ошибок и т. д. Инструмент регулирует совместную работу в Сети как пользователей, так и серверов (хостов).

Среди действующих на сегодняшний день протоколов есть немало устаревших, или не очень популярных, или таких, которые не представляют интереса для рядовых пользователей в силу своей узкой направленности.

Вот те, которые используются чаще всего:

-

HTTPS (HyperText Transfer Protocol Secure);

-

SMTP (Simple Mail Transfer Protocol);

-

HTTP (Hyper Text Transfer Protocol);

-

POP3 (Post Office Protocol);

-

FTP (File Transfer Protocol);

-

TELNET

Среди перечисленных в свою очередь можно выделить два наиболее популярных и подходящих для любых задач — это HTTP и HTTPS. Они годятся для использования практически каждым посетителем Сети для действий на интерактивных сайтах, или для обычного просмотра страниц, или для работы с приложениями и т. д. Получается, что куда бы вы ни пошли через браузер, все действия будут выполняться через эти протоколы управления сайтами.

Как функционируют сайты с http-протоколами

Протокол сайта HTTP работает по схеме запрос-ответ, то есть запрос посетителя идет на сервер, а обратно приходит ответ, содержащий либо сведения о самом запросе, либо конкретную информацию, которую искал пользователь.

Кроме того, HTTP работает и как промежуточное звено между посетителем и сервером, выступая в роли связующего элемента сети. То есть, когда клиенту нужен ответ на запрос, он создает TCP-подключение к порту, сервер просматривает его, дожидается ответа и пересылает его клиенту. В ответе может содержаться искомая клиентом информация или сведения об ошибках и т. д.

Источник: shutterstock.com

Таким образом человек, когда что-то ищет в Сети, просто вбивает в поисковик искомый URL-адрес, и имя протокола HTTP или HTTPS уже в него входит.

Тут же после знака «//» прописано и имя домена, а следом за ним — путь. Он указывается либо до необходимой страницы, либо до самой папки, в которой расположен нужный пользователю файл. Если есть только имя домена, то человек окажется на главной веб-странице.

Как же работает данный инструмент? Если говорить простыми словами, то HTTP перебрасывает клиенту необходимую ему информацию с сервера.

На английском это звучит как HyperText Transfer Protocol и означает «протокол передачи гипертекста». Протоколов существует большое множество, и задачи они тоже решают разные. Например, популярен FTP.

За отображение страниц в поисковике отвечает открытый протокол сайта HTTP, потому что именно в этом случае идет речь о передаче данных гипертекстового формата, с обилием ссылок. По ним, кстати, можно передвигаться как по разным страницам одного домена, так и перескакивать на другие ресурсы.

При этом данные передаются через TCP/IP-соединение. Порты могут использоваться разные, но по умолчанию чаще берется порт 80.

Опять же если говорить простым языком, не углубляясь в сложные понятия и процессы, то TCP (Transmission Control Protocol)/IP включает в себя четыре уровня протоколов, а именно сам HTTP, который относится к прикладным, плюс еще транспортный, сетевой и канальный.

Как работает защищенный протокол сайта HTTPS

Да, HTTP очень востребован и удобен, однако если на сайте используется незащищенный протокол HTTP, вся информация, которую вы запросили из Сети, может, проходя через один из многих промежуточных пунктов Интернета, оказаться перехваченной и попасть в руки злоумышленников. Как пример — выход в Сеть через общий Wi-Fi в любом общественном месте. Протокол, гарантирующий безопасность использования сайта, — HTTPS, где есть поддержка шифрования.

Источник: shutterstock.com

-

Сферы применения HTTPS

HTTPS востребован везде, где большое значение имеет защита передаваемой информации. Это системы, связанные с переводом платежей, обработкой персональных данных клиентов (например, это любые формы обратной связи). Ряд хорошо знакомых всем сервисов на «Яндексе», а именно Яндекс.Деньги, Метрика, Паспорт, Директ, Почта, Такси функционируют как раз через HTTPS.

Для того, чтобы ваш браузер работал через HTTPS, нет необходимости выполнять какие-то специальные действия по настройке: он везде поддерживается и, когда нужно, запускается на автомате.

-

Почему HTTPS гарантирует безопасность?

Шифрование переправляемых сведений происходит посредством дополнительного криптографического протокола SSL/TLS. Именно он преобразует данные в недоступный для восприятия вид, это как бы обертка для HTTP. Благодаря SSL/TLS два любых незнакомых посетителя Сети могут на незащищенном канале наладить защищенное соединение для обмена данными.

Простой пример: вам нужно заплатить провайдеру за пользование Интернетом. Вы заходите на сайт, затем в свой кабинет пользователя, выполняете процедуру оплаты, внося при этом на разных этапах пароль, сумму к оплате, номер банковской карточки. Понятно, что вы заинтересованы в неразглашении этих данных, однако изначально на сайте провайдера используется незащищенный протокол HTTP, именно по нему осуществляется связь с вами.

Можно ли в открытом для просмотра (практически каждому посетителю) канале наладить для себя защищенный путь через HTTPS? Да, это возможно, причем схема до удивления проста.

-

Как происходит передача данных в безопасном соединении?

Снова простой пример: вам нужно переслать человеку какой-то предмет. Его можно переслать почтой или курьером, и, чтобы исключить воровство, вы кладете предмет в коробку и вешаете на нее замок. Получателю доставляют посылку, однако без ключа он ее не откроет. Он добавляет еще один замок и возвращает отправление вам обратно. Вы снимаете свой замок (но остается второй, тот, что не ваш, поэтому вложение в безопасности) и снова пересылаете коробку адресату. Теперь он может снять свой замок и забрать содержимое.

По такому принципу и происходит обмен зашифрованными посланиями. По сути, получатель получил от вас ключ от шифра, который теперь есть и у вас, и у него. Любые пересылаемые зашифрованные сообщения теперь не доступны для прочтения посторонним, ведь у них нет ключа. Можно было просто отправить адресату коробку с вложением, а отдельной посылкой — ключ, однако тут есть большой риск, что ключ попадет в руки злоумышленников и они вскроют вашу посылку.

Источник: shutterstock.com

Вот примерно так и действует протокол сайта SSL/TLS. Сначала посредством HTTPS ваше устройство и сервер договариваются, каким ключом будут пользоваться, и после этого зашифровывают передаваемые данные именно этим ключом. Для общения браузера с сервером HTTPS каждый раз генерирует новый, одноразовый секретный ключ, который состоит из длинного ряда символов (свыше ста), поэтому его нельзя (или почти нельзя) ни подобрать, ни перехватить. В этой схеме есть лишь одно слабое место, а именно — не всегда ваш оппонент может оказаться именно тем, с кем вы собирались провести сеанс связи.

-

Так ли важно наличие цифровых сертификатов?

Продолжая рассматривать пример с посылкой, представьте, что на пути к адресату она попала в чужие руки. Он вполне может повесить на ящик свой замок, подправить обратный адрес и вернуть отправление вам. А когда получит от вас ключ к шифру, то перешлет его вашему оппоненту (указав теперь вас как отправителя), который будет спокойно считать, что ключ пришел именно от вас. Таким образом, все сообщения, которыми вы станете обмениваться (будучи уверенными в надежности шифров и ключа), окажутся доступны для прочтения третьим лицам, а вы этого даже не заподозрите.

Именно по такой схеме и появляется промежуточное звено (для которого становятся доступны зашифрованные сообщения) в цепочке между вашим устройством и сервером. К примеру, в момент оплаты услуг провайдера код проверки подлинности вашей карты был перехвачен. В момент перехвата вы этого даже не понимаете, но все хорошо представляют, чем такие перехваты чреваты. Вот тут и становится понятна необходимость использования цифровых сертификатов, то есть электронных документов, которые служат идентификаторами серверов.

У рядовых пользователей в сертификатах нет необходимости — они должны быть у серверов, которые сами пытаются связаться с вами. Что означает наличие сертификата? Во-первых, что его обладатель — реально существующее лицо. Во-вторых, что данное лицо имеет право управления сервером, который прописан в данном сертификате.

Сертификат можно получить в специальном сервисном центре, прообразе паспортного стола в офлайне. В сертификате указано имя его обладателя (будь то частное лицо или компания), обязательно наличествует подпись, что говорит о подлинности документа. Таким образом, при формировании соединения через HTTPS обмен сведениями допускается лишь в том случае, если браузер проверил сертификат и установил его подлинность.

В примере с посылкой наличие сертификата дает вам гарантию, что когда к вам обратно вернулось отправление со вторым замком, то этот второй замок навесил именно ваш оппонент, а не кто-то другой. Причем если даже второй замок и окажется ненастоящим, вы это сразу поймете (благодаря сертификату), потому что подделать уникальный существующий замок нельзя.

-

Широта использования HTTPS

Ни для кого не секрет, что любой интернет-сервис всегда будет советовать пользователям брать на вооружение самые современные версии программного обеспечения. И не в последнюю очередь в целях безопасности.

Если растет количество инфраструктур, а следовательно, и официальных сайтов, пользующихся протоколом сайтов HTTPS, то естественно, что и сама технология будет распространяться очень быстро. Это понятно, ведь сайт не сможет использовать HTTPS, если пользовательский браузер не поддерживает данный протокол. То есть огромная масса клиентов банка (например) не смогла бы пользоваться его официальным сайтом после его перехода на HTTPS-протокол.

Опять же в SSL/TLS, как и в любом криптографическом протоколе, нет-нет, да и найдутся слабые места, через которые информацию сможет воровать кто попало. Поэтому практикуется регулярная замена текущих версий новыми, более надежными. Таким образом, устанавливая самый современный браузер либо иную необходимую программу, вы повышаете уровень защиты ваших соединений.

Где используется протокол сайта HTTPS

Практически любой современный браузер включает в себя проверку безопасности протокола сайта и HTTPS-поддержку.

Данный инструмент используется в следующих сферах:

-

на доменах всевозможных финансовых структур, в том числе банков;

-

при переводе электронных платежей;

-

сервисах, работающих с приватной информацией и личными данными пользователей;

-

ресурсах, у которых лояльность клиентов зависит от степени конфиденциальности.

Утечка зашифрованных данных может случаться и в криптографических протоколах, поэтому они должны регулярно обновляться, с каждым разом становясь все надежнее. Именно поэтому пользователям рекомендуется использовать на своих устройствах самые новые версии поисковых и иных программ.

Кроме того, в ближайшем будущем планируется делать к сайту пометку о том, что он небезопасен (либо сдвигать вниз его очередность в выдачах), если протокол безопасности сайта не HTTPS.

Типы сертификатов HTTPS

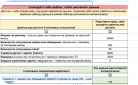

Типы существующих на сегодняшний день сертификатов HTTPS можно разделить по сферам их действия.

Сертификаты, выполняющие проверку подлинности пользователя

-

Подтверждают подлинность домена (DV).

Такие сертификаты используются чаще всего, они дают подтверждение того, что у запрашиваемого домена есть соответствующий публичный ключ. После этого формируется соединение с сервером по HTTPS, и пользователь видит специальный символ — закрытый замочек, который означает, что запрошенный сайт не дал никаких сведений о владельце (если вы кликнете по замку, система вам об этом напишет).

То есть владельцу домена достаточно просто предъявить работающий публичный ключ, и ему будет выдан сертификат DV. Названия юридического лица при работе через данное соединение никто не увидит. Такой сертификат стоит очень недорого, до 10 $ за год использования, или вовсе обходится бесплатно (читайте о Let’s Encrypt и Cloudflare).

-

Дают более широкое подтверждение (EV).

В данном случае идет точное подтверждение юридического лица — владельца интернет-ресурса. Разумеется, такой вид сертификатов вызывает больше доверия. Перед тем как его получить, лицо, контролирующее домен, подвергается проверке по нескольким параметрам:

-

имеется ли у него сертификат DV, который подтверждает владение ресурсом;

-

зарегистрировано ли данное юридическое лицо (и действительно ли оно) в государственном реестре;

-

выполняется проверка по независимым бизнес-справочникам вроде Dunn и Bradstreet, connect.data.com от Salesforce, YellowPages и прочим подобным;

-

выполняется тестовый звонок по телефону;

-

сверяются все доменные имена, указанные в сертификате. Использование подстановочных символов в EV запрещено.

Источник: shutterstock.com

Сертификат EV протокола HTTPS показывает в адресе сайта перед URL (там же, где значок закрытого замочка) наименование юридического лица, которое прошло полную проверку. Как правило, это прошедшая регистрацию компания. Существует ряд устройств, вроде iOS Safari, которые не придают значения URL и отражают только подтвержденные юридические лица. Чтобы увидеть более полные сведения о компании (наименование, адрес), необходимо кликнуть на значок. За годовое пользование упомянутыми видами сертификатов взимается плата в размере 150–300 $.

-

Подтверждают организацию без уточнения названия (OV).

То есть сертификаты OV подтверждают владельца веб-ресурса, однако в интерфейсе при этом нельзя увидеть его полного юридического названия. Получается, что требования для проверок у OV HTTPS высокие, однако явных преимуществ для пользователей при этом нет, поэтому данные сертификаты пользуются меньшей популярностью по сравнению с EV. Цена за использование OV в течение года колеблется от 40 до 100 $.

Сертификаты, отражающие количество покрываемых доменов

Раньше при использовании сертификатов протокола сайта HTTPS пользователь мог увидеть в поле CN лишь один домен. Со временем прибавилось так называемое альтернативное имя субъекта (SAN), то есть появилась возможность видеть дополнительные домены, на которые распространяется действие сертификата.

На сегодняшний день любые сертификаты HTTPS формируются по одной схеме. Имеется в виду, что сертификат, охватывающий лишь один домен, имеет поле SAN для этого домена. Возможно наличие и еще одного поля SAN для этого же домена, но в www-версии. В продаже все еще можно встретить сертификаты HTTPS, покрывающие как один, так и несколько доменов.

-

Вариант с одним доменом.

Встречается чаще всего, охватывает доменные имена example.com и www.example.com.

-

Вариант с несколькими доменами (UCC/AN).

Его полное название — Unified Communications Certificate (UCC) или Subject Alternative Names (SAN), и он может охватывать целый перечень (все же ограниченный) доменов. Пользователь может указывать несколько доменов и поддоменов, и их количество влияет на стоимость ресурса.

Как правило, начальная цена предполагает использование от трех до пяти имен, а за прибавление последующих (есть верхнее ограничение по количеству) необходимо доплачивать. Лучше всего такой сертификат использовать с родственными сайтами: тогда посетителю в момент проверки сертификата будет предъявлено имя основного домена и существующих дополнительных.

из разных ниш с ростом

от 89% до 1732%

-

Вариант с неограниченным количеством поддоменов (wildcard).

Данный вариант сертификата протокола сайта HTTPS охватывает наряду с основным доменом еще и практически любое количество поддоменов (*.example.com). Это могут быть example.com, www.example.com, mail.example.com, ftp.example.com и множество других, являющихся, однако, в обязательном порядке поддоменами основного домена.

Сертификаты могут отличаться по конфигурации

Подвергать шифрованию необходимо четыре составляющие протокола HTTPS:

-

Обмен ключами на начальном этапе установки соединения.

Применяются секретный и публичный ключи или так называемые асимметричные алгоритмы.

-

Сертификат HTTPS, сформированный сертификационным центром.

Применяются алгоритмы с использованием секретного и публичного ключей.

-

Шифрование непосредственно передаваемых сообщений.

Шифруется предварительно разделенный секрет (метод так называемых симметричных алгоритмов).

-

Дайджест передаваемых сведений.

Применяются алгоритмы криптографического хеширования.

Размер ключей в каждом из перечисленных пунктов разный, и есть алгоритмы, которые использовать уже не рекомендуется. На начальном этапе (так называемое рукопожатие) перед пользователем и сервером стоит задача выбрать конфигурацию методов для использования, обменяться ключами (имеется примерно около десяти отличающихся алгоритмов публичных ключей, и происходит выбор одного из них).

Кроме того выбирается шифр (опять же из примерно десяти алгоритмов симметричных ключей) плюс еще алгоритм для дайджеста передаваемых данных (их имеется три, из которых два не рекомендованы к использованию). В результате может быть сформирована не одна сотня конфигураций.

Пример: выстроилась комбинация вида ECDHE-RSA-AES256-GCM-SHA384. Таким образом, выходит, что для обмена ключами будет использован алгоритм ECDHE (Elliptic Curve Diffie-Hellman Ephemeral). Для подписания сертификата использовался алгоритм RSA (Rivest-Shamir-Adleman). В процессе симметричного шифрования будет применяться шифр AES (Advanced Encryption Standard), при этом для работы выбран режим GCM и ключ на 256 бит.

Для сохранения целостности сообщений будет применен алгоритм безопасного хеширования SHA и 384-битные дайджесты. Следует отметить, что полный список возможных конфигураций алгоритмов имеется в свободном доступе.

Таким образом, пользователь и сервер выбирают комбинации для использования.

Выбор набора шифров

Важный шаг, при выполнении которого нужно принять во внимание два момента:

-

Если на устройстве установлен старый браузер и предполагается использование старых шифров, то необходимо, чтобы они были поддерживаемы сервером.

-

Реальность такова, что многие старые шифры уже нельзя отнести к категории безопасных.

Тут задача для пользователя и сервера — при первом рукопожатии выбрать максимально надежную из существующих комбинаций (и поддерживаемую каждой из сторон). Для этого OpenSSL приводит список, в котором сначала идут самые криптографически стойкие комбинации, а к концу списка — менее надежные.

Список существующих алгоритмов для всех составляющих TLS можно найти в «Википедии», с указанием возможности их поддержки различными версиями SSL и TLS.

Содержательный справочник, который можно рекомендовать к использованию, — Mozilla SSL Configuration Generator. В нем перечень подходящих для использования на сервере методов, и именно они взяты для составления реальных комбинаций, приводимых тут в качестве примеров.

Источник: shutterstock.com

Выбор типов ключей

Хорошими с точки зрения быстроты обработки считаются сертификаты ECC (Elliptic Curve Cryptography) протокола безопасности сайта HTTPS; кроме того, в сравнении с сертификатами RSA эти используют меньше CPU (немаловажно для мобильных устройств). Но на данный момент сертификаты ECC не поддерживаются рядом сервисов. Среди них, к примеру, Amazon, CloudFront, Heroku.

Для ECC вполне хватает 256-битной длины ключа.

Сертификаты RSA (Rivest-Shamir-Adleman) подходят для работы с большим перечнем старых серверов, но RSA считаются и более медленными. Здесь используются как минимум 2048-битные ключи. А если сертификат работает с 4096-битным ключом, то это не лучшим образом отражается на производительности. При этом часто они бывают подписаны 2048-битным ключом посредника, а это снижает степень защиты.

Приведенные выше сведения носят общий и довольно относительный характер. То, что не по зубам одному серверу, может оказаться абсолютно простой задачей для другого. Чтобы увидеть уровень производительности, лучше проверять все, что называется, своими руками, брать для примера реальный домен, реальных пользователей. И все равно результат не будет статичным: в Интернете все меняется очень быстро.

Какой протокол сайта лучше — HTTP или HTTPS

Протокол безопасности сайта HTTP считается устаревшим. Конечно, в свое время с его помощью был совершен настоящий прорыв в области совершенствования связи между пользователем и сервером. Однако на сегодняшний день он уже не гарантирует безопасности. Теперь его место занимает HTTPS. Это практически неуязвимый протокол, который нельзя обмануть, испортить, взломать либо как-то еще нарушить его работу.

Сейчас сайты, все еще продолжающие работать через HTTP, поисковики отмечают как ненадежные и сразу оповещают об этом пользователя. Иначе невозможно будет гарантировать безопасность общения устройств. Поэтому всем владельцам сайтов рекомендуется переходить на использование HTTPS. Так вы повысите безопасность процесса использования вашего веб-ресурса, поисковики не станут его помечать как неблагонадежный, улучшится его продвижение по естественным ссылкам.

Что делать, если на сайте используется неподдерживаемый протокол

Практически каждому пользователю наверняка уже приходилось видеть на экране своего устройства сообщение типа «Используется неподдерживаемый протокол» — это срабатывает механизм защиты. Он предупреждает, что общение устройств может быть небезопасным. При этом код ошибки выдается следующий: ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Нелишним будет разобраться в сути этой проблемы и научиться с ней справляться.

1. Что означает данная ошибка?

В браузерах «Яндекс», Google Chrome, Opera, Mozilla или каких-то еще этот сбой может отображаться неодинаково, однако суть дела остается одной и той же. Кроме того, система может указывать, что пользователь и сервер применяют разные наборы шифров и варианты SSL-протоколов, поэтому протокол не может поддерживаться.

Ошибка может касаться непосредственно страниц, вне зависимости от используемого соединения (с протоколом сайта HTTP или HTTPS). Практика показывает, что чаще проблемы возникают на площадках, которые раньше спокойно открывались: имеются в виду, например OK.ru, VK.com, Youtube.com, FREE.DR.WEB.ru и иные.

Неполадки могут возникать по нескольким причинам:

-

Изначально разработчиками некорректно была настроена работа SSL-протоколов, то есть они не были своевременно обновлены, продлены, подключены и т. д. Такое чаще происходит с новыми или мелкими веб-сайтами.

-

По вашему компьютеру (или мобильнику) гуляет вирус: он и не дает сетевым каналам нормально функционировать.

-

Чаще всего происходит сбой в настройках браузера или DNS-экранов. Баги могут появляться по причине скопившегося кэша, куков и прочего мусора.

На сегодняшний день протокол безопасности сайтов SSL (HTTPS) — один из самых востребованных. Он гарантирует пользователям максимальную степень шифрования данных, перебрасываемых между устройствами в процессе общения.

2. Какие предпринимать шаги, если оказалось, что используемый протокол не поддерживается?

Практика показывает, что это случается чаще всего из-за сбитых SSL-настроек либо скопившегося кэша. Если система не дает вам доступа в Ютуб, например, или к ВКонтакте, попытайтесь исправить ситуацию такими мерами:

-

Перезапустите проблемную страницу (CTRL + F5).

-

Убедившись по диспетчеру задач в том, что в браузере нет незавершенных процессов, перезапустите сам браузер.

-

Можно попробовать (особенно действенно для динамических IP) полностью обесточить компьютер или блок Wi-Fi.

-

Проверьте, не появится ли доступ к ресурсу после непродолжительного отключения работающего у вас антивируса. Не исключено, что именно его настройки ограничивают доступ к тому или иному веб-сайту.

-

Убедитесь, что в компьютере (или мобильнике) верно выставлена дата, текущее время и часовой пояс.

-

Попытайтесь открыть нужную страницу через Firefox: он реже выдает данную ошибку. Или войдите в сеть под статусом «Инкогнито» (для «Яндекса» и Chrome используйте комбинацию клавиш CTRL + SHIFT + N).

Если описанные выше шаги оказались бесполезными, придется испробовать иные меры.

3. Как выполнить на вашем устройстве сброс протоколов сайта SSL?

Если вам пришлось столкнуться с ошибкой «неподдерживаемый протокол», попробуйте сбросить настройки SSL — восстановите настройки, заданные по умолчанию. Схема действий для этого такая:

-

В «Панели управления» найдите «Свойства браузера». Именно отсюда в Windows ведется управление подключениями и настройками браузеров.

Дальше нажмите «Дополнительно», а после «Восстановление параметров» и затем, если не помогло, «Сброс».

Еще нужно зайти в «Содержание» и там кликнуть «Очистить SSL».

-

Теперь перезагрузите компьютер.

-

Эффективно решают проблему опции sfc/scannow и ipconfig/flushdns (запускаются по очереди в командной строке), но, чтобы ими воспользоваться, нужно зайти в систему на правах администратора.

4. Проверьте, не мешают ли работе протокола сайта вирусы.

Современные вирусные программы могут не только подрывать работу браузеров — нередко они становятся причиной сбоев и в DNS-экранах сети. То есть пойманный компьютером троян может, к примеру, изменить DNS и открыть доступ к отслеживанию используемого трафика. Если есть подозрения на подобные причины, попробуйте поступить так:

-

Зайдите в меню «Пуск», выберите «Выполнить», внесите туда %TEMP%, выделите и сотрите все, что появится в открывшейся папке.

Хорошие сканеры, которые можно порекомендовать к использованию, — AdwCleaner и MalwareBytes.

-

Прогоните ваш компьютер сначала через одну из названых программ, затем через другую, можно и не единожды, и хорошо бы еще каждый раз перезапускать устройство.

-

Для верности пройдитесь еще и CCleaner, включив поочередно режим очистки и корректировки реестра.

Список нежелательных, подлежащих удалению файлов может оказаться на удивление большим, а принятые меры должны исключить повторное появление ошибки ERR_SSL_VERSION_OR_CIPHER_MISMATCH.

5. Проверьте корректность настроек браузера.

Настройки браузера тоже не помешает проверить: работа протокола безопасности сайта может зависеть и от них. Вот что для этого нужно сделать:

-

Зайдите в браузере в список активных расширений. В «Яндексе» это будет вкладка «Дополнения». Все, чем вы не пользуетесь, либо отключите, либо вовсе удалите. Если, к примеру, ошибка касается сайтов ВКонтакте или Ютуб, то плагины, отвечающие за скачивание данных сайтов, следует убрать.

Кроме того, подчистите кэш, куки (данные, привязанные к сайтам). Для этого выберите «Очистить историю», предварительно нажав CTRL + H.

-

Сохранив важные закладки, документы или пароли в облаке, выполните «Сброс» настроек браузера.

-

Регулярно скачивайте обновления своего браузера. Процедура выполняется через настройки, позиция «О браузере».

Перечисленные меры должны помочь, но если улучшений нет и протокол сайта все равно объявляется как неподдерживаемый, то, возможно, сбой связан с техническими проблемами в процедуре установки SSL. То есть причина неполадок не в вашем устройстве — виноват запрашиваемый ресурс, там и займутся устранением.

На первый взгляд какие-то действия по устранению ошибки «неподдерживаемый протокол» кому-то покажутся лишними, однако следует понимать, что в Сети все надстройки (браузера, безопасности) тесно взаимосвязаны.

Как сделать протокол https на сайт, чтобы защитить его

Протокол сайта HTTPS делает использование ресурса гораздо более безопасным. Как следствие, поисковые системы (тот же Google) отдают им приоритет (перед незащищенными ресурсами) в очередности при выдаче результатов поиска. Чтобы запустить в работу протокол HTTPS, необходимо предварительно установить SSL-сертификат на сервере.

1. Какие функции выполняет SSL-сертификат?

Его задача сводится к тому, чтобы создать уникальную цифровую подпись сайта, которая и будет гарантировать защиту образуемому соединению. Запустить в работу протокол сайта HTTPS без сертификата SLL не удастся.

Сертификат включает в себя:

-

имя домена;

-

юридическое наименование владельца ресурса;

-

адрес расположения компании;

-

срок, в течение которого действителен сертификат;

-

реквизиты SSL-разработчика.

Для подключения любого платежного функционала, тех же Яндекс.Денег, требуется сертификат. Без него к чужим деньгам пользователя не допустят, и это понятно.

2. Какому сертификату SSL отдать предпочтение?

Они бывают двух видов и отличаются по уровню верификации и защиты.

-

Сертификат Domain Validation SSL.

Простейший. Его можно получить, лишь подтвердив, что домен принадлежит именно вам. Как это сделать? Есть три пути:

-

По электронной почте. Инструкция по выполнению подтверждения высылается пользователю на электронный ящик, который должен принадлежать администратору либо веб-мастеру. Или выберите почту из Whois-домена.

-

Посредством записи в DNS. Пользователь может создать запись специального формата в DNS при условии, что сервер электронной почты у него настроен. Тогда система сможет подтвердить принадлежность сайта. Все произойдет автоматически, и если у вас почта Whois скрыта в настройках, то этот вариант верификации для вас годится.

-

С использованием хеш-файла. Просто на своем сервере размещаете специальный файл формата .txt, а центру сертификации достаточно убедиться в том, что он есть.

Данный вид верификации (без возможности защиты субдоменов и права на проведение финансовых операций) подходит для блогеров либо владельцев небольшого бизнеса в офлайне. При этом сертификат формируется очень быстро, без утомительных проволочек.

-

-

Business Validation

Более надежный сертификат протокола сайта, потому что для его получения заявитель должен подтвердить, что его веб-ресурс действительно связан с компанией. Верификационный центр требует предоставления определенной документации, плюс выполняется контрольный звонок на телефонный номер фирмы. Существуют три вида сертификатов класса Business Validation:

-

Extended Validation SSL. Все, кто его получают, проходят расширенную проверку. Если деятельность компании связна с крупными денежными оборотами, то нужен именно такой сертификат. Имеются виду банки, интернет-магазины с очень большим охватом аудитории, финансовые корпорации, платежные интернет-системы и проч.

-

Wildcard SSL. Дает защиту сайту и его поддоменам (в любых количествах на любых серверах). Такой сертификат обязательно должны получать бизнесмены, работающие в нескольких регионах (где для каждого есть свой поддомен), или если поддомены отвечают за разные проекты.

-

SAN SSl. Верифицирует надежность как внешних, так и внутренних альтернативных имен проверяемого домена. Этим SAN SSl отличается от других сертификатов.

-

Code Signing SSL. Подходит для веб-разработчиков и дает подтверждение безопасности кода и любых программных продуктов, размещенных на сайте.

-

3. Доступны ли для использования бесплатные сертификаты SSL?

Среди общей массы по большей части платных инструментов такого рода есть все же и бесплатные варианты. А именно — так называемые сертификаты с валидацией по домену (к примеру, Start SSL). Они не откроют возможность для операций с деньгами, однако через протокол сайта с бесплатным SSL-сертификатом можно выстроить безопасное соединение в Сети между устройствами. Подобные варианты хорошо использовать хозяевам некрупного офлайн-бизнеса, владельцам небольших справочных сайтов.

4. Как выполнить установку сертификата SSL?

Начинать нужно с формирования запроса CSR (это можно сделать и на стороне веб-сервера), в котором следует указать все сведения о владельце интернет-ресурса и открытый ключ. Компании, продающие SSL, не возражают, если это делается в процессе заказа сертификата.

Чтобы можно было сгенерировать CSR-ключ, необходимо сообщить:

-

Если речь идет о Wildcard-сертификате, то указать имя сервера в формате «site.com» или «*.site.com» (здесь имеется в виду, что на месте звездочки допустимо наличие любого количества любых символов).

-

Общепринятое обозначение кода страны, а именно RU, KZ, UA и проч.

-

Область расположения компании (Saratov Region, к примеру).

-

Название города.

-

Полное наименование компании либо полное имя владельца домена.

Получив ваш запрос, центр верификации высылает вам сертификат SSL для протокола сайта HTTPS и файл с персональным секретным ключом. Не теряйте его и никому не показывайте.

Остается лишь выполнить установку сертификата к протоколу сайта HTTPS. В качестве примера ознакомьтесь с порядком действий для Apache и nginx.

Apache

Сначала загружаете на сервер (а именно — в директорию /usr/local/ssl/crt, которая заявлена по умолчанию, но у вас может быть другой) и основные, и промежуточные сертификаты. Указанная директория — место хранения всех сертификатов.

Затем основной сертификат нужно скачать, открыть в формате текста, скопировать все содержимое, включая слова «Begin» и «End».

Следующий шаг — создаете файл vashsite.crtd в директории /ssl/crt/ и вставляете в него все, что перед этим скопировали из сертификата.

Далее в директорию /usr/local/ssl/private/ переносите файл с вашим персональным ключом.

Теперь остается в файл VirtualHost внести перечисленные ниже строчки:

SSLEngine on

SSLCertificateKeyFile /usr/local/ssl/private/private.key

SSLCertificateFile /usr/local/ssl/crt/vashsite.crt

SSLCertificateChainFile /usr/local/ssl/crt/intermediate.crt

Здесь подразумеваются именно действительные пути к файлам. Не забудьте нажать «Сохранить изменения» и включите перезагрузку компьютера.

nginx

Тут все немного по-другому. Первый шаг — объединение корневого, промежуточного и SSL-сертификатов. Формируете файл vashsite.crt и в определенном порядке (SSL, промежуточный, корневой) копируете в него все из трех названных сертификатов, не оставляя расстояний между строчками.

Те же действия выполняете и с приватным ключом, а именно: загружаете его с сайта продавца, затем формируете файл vashsite.key и копируете в него все из ключа.

Теперь эти вновь сформированные файлы, то есть vashsite.crt и vashsite.key, перетаскиваете в директорию /etc/ssl/. Опять же это заявленный по умолчанию вариант, и в вашем случае может быть другой.

Осталось подредактировать VirtualHost в файле, где собраны конфигурации. Внесите туда следующие строки:

server{

listen 443;

ssl on;

ssl_certificate /etc/ssl/vashsite.crt;

ssl_certificate_key /etc/ssl/vashsite.key;

server_name vashsite.com;

Дефолтную директорию следует поменять, если она не такая же, как директория с сертификатом и приватным ключом.

Осталось нажать «Сохранить» и перезапустить систему.

5. Как создать безопасное рабочее соединение через протокол сайта HTTPS?

После того как получите и установите сертификаты, доступ к сайту можно будет осуществлять через два адреса, а именно через http://vashsite.com и https://vashsite.com. Чтобы оставить для использования лишь второй из названных (а именно он вам и нужен), необходимо произвести настройку файла robots.txt и выполнить 301-редирект посредством старого сайта.

Далее выполняете обновление host в «robots». Как это делается? Пусть у вас имеется следующее: Host: https://vashsite.com. Настройка редиректа выполняется добавлением в файл .htacsess следующих строк:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule^(.*)$ https://vashsite.com/$1 [R=301,L] .

Не забудьте донести до поисковиков обновленную информацию. В «Яндексе» откройте «Вебмастер», внесите страницу с протоколом сайта HTTPS и обозначьте ее в качестве главного зеркала для старого сайта.

Теперь у вас есть представление о том, что такое протокол сайта HTTPS, как корректно выполнить процедуры его установки и настройки. Практика показывает, что, скорее всего, все действующие сайты в ближайшем времени станут использовать именно его. Это учитывают и поисковые программы при ранжировании. Сайты с HTTPS-протоколами автоматически передвигаются в верхние строчки выдач. Позаботьтесь о том, чтобы ваш ресурс оказался среди лидеров, и установите на нем HTTPS-протокол.

Оставить комментарий

Оставить комментарий