Представьте интернет без доменных имен — вместо привычных адресов сайтов вам пришлось бы запоминать наборы цифр вроде 192.168.1.1. К счастью, мы живём в мире, где система доменных имен (DNS) незаметно функционирует за кулисами, превращая понятные человеку адреса в IP-адреса, необходимые для компьютеров в сети.

DNS-серверы обрабатывают миллиарды запросов пользователей ежедневно, обеспечивая корректную маршрутизацию данных. Эта технология — фундамент современного интернета, предоставляющий доступ к любому сайту в глобальной сети.

Понимание принципов работы DNS и его записей критически важно как для владельцев сайтов, так и для специалистов в IT-сфере, поскольку напрямую влияет на доступность, безопасность и производительность веб-ресурсов. Другие технологии могут дополнять DNS, но ни одна не может его заменить.

В этой статье:

- Основы DNS: что это такое и почему без неё не работает интернет

- Иерархическая структура DNS: от корня до вашего домена

- Процесс разрешения DNS-запросов: как находится нужный сайт

- DNS-записи: настройка и управление доменом

- Безопасность и оптимизация DNS: защита и повышение производительности

- Заключение

- Часто задаваемые вопросы о системе доменных имен (DNS)

-

Чек-лист: Как добиваться своих целей в переговорах с клиентамиСкачать бесплатно

Чек-лист: Как добиваться своих целей в переговорах с клиентамиСкачать бесплатно

Основы DNS: что это такое и почему без неё не работает интернет

Доменная система имен (Domain Name System, DNS) — это глобальная распределенная база данных, преобразующая понятные человеку имена сайтов в цифровые IP-адреса, необходимые компьютерам для соединения в сети. По сути, DNS-серверы работают как гигантская телефонная книга интернета, где вместо имен людей — доменные имена, а вместо номеров телефонов — IP-адреса серверов, хранящих информацию о сайтах.

История создания DNS

До появления системы доменных имен в интернете использовался единый файл hosts, который содержал все соответствия между именами и IP-адресами. Каждый компьютер регулярно скачивал обновленную версию этого файла для обработки запросов пользователей. Однако с ростом глобальной сети такой подход стал крайне неэффективным для передачи данных.

Источник: shutterstock.com

В 1983 году Пол Мокапетрис разработал распределенную систему доменных имен, которая решила проблему масштабируемости. Вместо одного централизованного файла появилась иерархическая структура DNS-серверов, каждый из которых отвечал за свою часть пространства имен и хранил записи определенного домена.

Почему доменные имена удобнее IP-адресов

Представьте, что для посещения любимого сайта вам нужно вводить в адресную строку браузера что-то вроде "93.184.216.34" вместо "example.com". Такой подход имеет очевидные недостатки для обычных пользователей интернета:

-

Числовые IP-адреса сложно запоминать и вводить без ошибок

-

IP-адреса серверов могут меняться, а доменные имена остаются стабильными

-

Один IP-адрес может обслуживать множество сайтов (виртуальный хостинг)

-

Доменные имена информативны и могут содержать название компании или бренда

-

Использование IP-адресов затрудняет работу с электронной почтой и другими сервисами

Ключевые принципы работы DNS

Система доменных имен базируется на нескольких фундаментальных принципах:

-

Распределенность: DNS — не единая база данных, а сеть взаимосвязанных DNS-серверов. Нет единой точки отказа, и нагрузка распределяется между множеством серверов по всему миру, обеспечивая стабильность работы сети.

-

Иерархичность: структура DNS напоминает перевернутое дерево, где корневой домен (обозначаемый точкой) находится наверху, а каждый уровень представляет более специфическую часть доменного пространства с соответствующими записями.

-

Кэширование: для повышения производительности результаты DNS-запросов сохраняются в кэше на разных уровнях — в браузере, операционной системе, на уровне интернет-провайдера. Это значительно снижает нагрузку на систему и ускоряет загрузку сайтов.

-

Избыточность: критические DNS-серверы дублируются для обеспечения надежности, особенно корневые DNS-серверы, хранящие данные о доменах верхнего уровня.

Без системы доменных имен современный интернет просто не мог бы функционировать в том виде, к которому мы привыкли. Каждый раз, когда пользователь вводит адрес сайта в браузере, DNS незаметно выполняет свою работу, направляя запрос на нужный сервер и обеспечивая доступ к требуемым данным.

Читайте также!

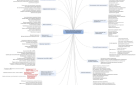

Иерархическая структура DNS: от корня до вашего домена

Система доменных имен организована как перевернутое дерево с четкой иерархией, где DNS-серверы обмениваются данными на разных уровнях. Понимание этой структуры критически важно для эффективного управления доменами и устранения возможных проблем с адресами сайтов.

Корневой домен — основа системы

На вершине иерархии находится корневой домен, который обозначается точкой. Хотя в адресной строке браузера эту точку обычно не пишут при формировании запроса, технически полное доменное имя завершается именно ею (например, google.com.).

Источник: shutterstock.com

За корневой уровень отвечают специальные корневые DNS-серверы — 13 групп серверов, географически распределенных по всему миру и обеспечивающих маршрутизацию запросов пользователей. Они играют ключевую роль в процессе разрешения доменных имен, указывая путь к доменам верхнего уровня и хранят записи о них. Корневые серверы являются фундаментом всей системы работы интернета.

Домены верхнего уровня (TLD)

Следующий уровень иерархии — домены верхнего уровня (Top-Level Domains, TLD). Они делятся на несколько категорий и обрабатываются соответствующими DNS-серверами:

-

Общие домены (gTLD): .com, .org, .net, .info — не привязаны к конкретным странам и содержат записи организаций со всего мира

-

Национальные домены (ccTLD): .ru, .uk, .de — представляют конкретные страны и обрабатывают запросы в определенном географическом регионе

-

Инфраструктурные домены: .arpa — используются для технических целей и хранят служебные данные

-

Новые gTLD: .blog, .shop, .app — расширяют пространство доменных имен и адресов для сайтов

За каждый домен верхнего уровня отвечает уполномоченная организация, которая ведет реестр доменов второго уровня в своей зоне и обслуживает DNS-серверы для обработки соответствующих запросов пользователей сети.

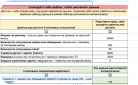

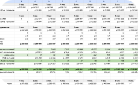

Таблица: Типы доменов верхнего уровня

| Тип TLD | Примеры | Назначение | Особенности DNS-обслуживания |

| Общие (gTLD) | .com, .org, .net | Для организаций любого типа | Распределенные DNS-серверы по всему миру, высокая отказоустойчивость |

| Национальные (ccTLD) | .ru, .uk, .fr | Для организаций определенной страны | DNS-серверы чаще располагаются в соответствующем регионе, могут иметь особые требования к регистрантам |

| Специализированные | .edu, .gov, .mil | Для образовательных, правительственных, военных организаций | DNS-серверы с повышенной защитой и дополнительными проверками записей |

| Инфраструктурные | .arpa | Для технической инфраструктуры | Специализированные DNS-серверы, не доступны для публичной регистрации |

| Новые gTLD | .blog, .shop, .tech | Тематические и брендовые домены | Современные DNS-серверы с расширенной поддержкой функций безопасности |

Домены второго и последующих уровней

Домены второго уровня — это имена, которые организации и частные лица регистрируют у аккредитованных регистраторов (например, google в google.com). Владелец домена второго уровня настраивает DNS-записи и может создавать домены третьего уровня (поддомены) по своему усмотрению без дополнительной регистрации.

Например:

-

com — домен второго уровня с собственными DNS-серверами

-

example.com — домен третьего уровня, использующий корневые DNS-записи основного домена

-

blog.example.com — домен четвертого уровня с отдельными настройками адресации

Концепция зон и делегирование полномочий

Важно понимать концепцию DNS-зон, которые определяют области административной ответственности и хранения данных. Зона — это часть доменного пространства, для которой доступна информация о составляющих ее узлах и IP-адресах.

Делегирование полномочий позволяет владельцу домена передать управление поддоменом другому DNS-серверу для обработки запросов. Например, крупная компания может делегировать управление поддоменом regional.example.com своему региональному офису с другими настройками и записями.

Полностью определенные доменные имена (FQDN)

Полностью определенное доменное имя (Fully Qualified Domain Name, FQDN) однозначно указывает положение узла в иерархии DNS, включая все уровни, вплоть до корневого домена. Например, www.example.com. (обратите внимание на точку в конце). DNS-серверы используют эту информацию для корректной маршрутизации запросов пользователей сети.

Источник: shutterstock.com

Понимание иерархической структуры DNS помогает эффективно управлять доменными именами и решать проблемы, связанные с доступностью сайтов, электронной почты и других сетевых сервисов. Правильная конфигурация записей на каждом уровне обеспечивает стабильную работу всей системы и улучшает пользовательский опыт.

Читайте также!

Процесс разрешения DNS-запросов: как находится нужный сайт

Когда вы вводите адрес сайта в браузере, запускается сложный, но хорошо отлаженный процесс преобразования доменного имени в IP-адрес. Этот процесс называется разрешением DNS-запроса и обычно занимает миллисекунды, оставаясь незаметным для пользователя.

Полный путь DNS-запроса

Рассмотрим пошагово, что происходит при вводе адреса в адресной строке браузера:

-

Проверка локального кэша: Браузер и операционная система сначала проверяют, есть ли информация о запрашиваемом домене в локальном кэше. Если адрес недавно запрашивался и срок его хранения (TTL — Time To Live) не истек, IP-адрес берется из кэша.

-

Запрос к рекурсивному DNS-серверу: Если информация не найдена в локальном кэше, компьютер отправляет запрос рекурсивному DNS-серверу. Обычно это сервер, предоставляемый интернет-провайдером или публичный DNS-сервер (например, Google DNS 8.8.8.8 или Cloudflare 1.1.1.1).

-

Проверка кэша рекурсивного сервера: Рекурсивный сервер проверяет свой кэш на наличие запрашиваемой информации. Если информации нет или она устарела, начинается процесс рекурсивного разрешения.

-

Запрос к корневому DNS-серверу: Рекурсивный сервер обращается к одному из корневых DNS-серверов. Корневой сервер не дает точный ответ, но указывает на DNS-серверы, отвечающие за соответствующий домен верхнего уровня (например, .com, .org, .ru).

-

Запрос к DNS-серверу домена верхнего уровня: Рекурсивный сервер отправляет запрос DNS-серверу, отвечающему за домен верхнего уровня. Этот сервер сообщает адреса авторитетных DNS-серверов для конкретного домена второго уровня.

-

Запрос к авторитетному DNS-серверу: Наконец, рекурсивный сервер отправляет запрос авторитетному DNS-серверу, который хранит информацию о конкретном домене. Авторитетный сервер возвращает искомый IP-адрес.

-

Возврат результата: Рекурсивный сервер получает IP-адрес, кэширует его и передает обратно компьютеру пользователя. Браузер устанавливает соединение с веб-сервером по полученному IP-адресу.

Типы DNS-серверов и их роли

В процессе DNS-резолвинга участвуют различные типы серверов:

-

Рекурсивные серверы: Выполняют всю последовательность запросов от корневых серверов до получения окончательного ответа. Обычно поддерживаются интернет-провайдерами или публичными сервисами.

-

Авторитетные серверы: Хранят актуальную информацию о конкретных доменных зонах. Они дают окончательные ответы на DNS-запросы для своих зон.

-

Кэширующие серверы: Сохраняют результаты предыдущих запросов для ускорения последующих обращений. Могут быть как отдельными серверами, так и частью рекурсивных серверов.

Кэширование DNS и его влияние на производительность

Кэширование — критически важный механизм, который значительно ускоряет работу DNS и снижает нагрузку на систему. DNS-записи кэшируются на нескольких уровнях:

-

В браузере пользователя

-

В операционной системе

-

На уровне локальной сети

-

На серверах интернет-провайдера

Каждая DNS-запись имеет параметр TTL (Time To Live), который определяет, как долго она может храниться в кэше. После истечения этого времени запись считается устаревшей, и система выполняет новый запрос.

Прямые и обратные DNS-запросы

-

Прямой запрос: Стандартный процесс получения IP-адреса по доменному имени.

-

Обратный запрос: Процесс получения доменного имени по IP-адресу. Используется для проверки подлинности серверов, борьбы со спамом и в целях безопасности.

Влияние DNS на SEO и пользовательский опыт

Скорость разрешения DNS напрямую влияет на время загрузки сайта, что является важным фактором как для SEO, так и для удержания пользователей:

-

Google учитывает скорость загрузки страниц при ранжировании

-

40% пользователей покидают сайт, если страница загружается дольше 3 секунд

-

Задержки DNS могут составлять значительную часть общего времени загрузки

Инвестиции в оптимизацию DNS — это инвестиции в улучшение пользовательского опыта и повышение позиций в поисковой выдаче.

Увеличим продажи вашего бизнеса с помощью комплексного продвижения сайта. Наша команда экспертов разработает для вас индивидуальную стратегию, которая позволит в разы увеличить трафик, количество заявок и лидов, снизить стоимость привлечения клиентов и создать стабильный поток новых покупателей.

DNS-записи: настройка и управление доменом

DNS-записи — это инструкции, хранящиеся на DNS-серверах, которые определяют, как будут обрабатываться запросы к домену. Правильная настройка этих записей критически важна для корректной работы сайта, почты и других сервисов.

Структура файла зоны

Файл зоны — это текстовый файл, содержащий DNS-записи для определенного домена. Он начинается с записи SOA (Start of Authority), которая содержит основную информацию о зоне, включая серийный номер, интервалы обновления и контактные данные администратора.

Источник: shutterstock.com

Помимо SOA, файл зоны содержит различные типы ресурсных записей, каждая из которых выполняет определенную функцию в DNS-инфраструктуре.

Основные типы DNS-записей

-

A-запись (Address Record).

Самый фундаментальный тип DNS-записи, который связывает доменное имя с IPv4-адресом. Каждый сайт должен иметь как минимум одну A-запись.

Пример:

example.com. IN A 192.168.1.1

-

AAAA-запись (IPv6 Address Record).

Аналог A-записи для IPv6-адресов. С ростом популярности IPv6 все больше сайтов добавляют AAAA-записи.

Пример:

example.com. IN AAAA 2001:0db8:85a3:0000:0000:8a2e:0370:7334

-

CNAME-запись (Canonical Name).

Создает алиас (псевдоним) для существующего доменного имени. Часто используется для создания поддоменов, таких как www или shop.

Пример:

www.example.com. IN CNAME example.com.

-

MX-запись (Mail Exchange).

Указывает на почтовые серверы, обслуживающие домен. Включает приоритет, определяющий порядок использования серверов.

Пример:

example.com. IN MX 10 mail.example.com.

example.com. IN MX 20 backup-mail.example.com.

-

NS-запись (Name Server).

Определяет авторитетные DNS-серверы для домена. Эти записи критичны для работы DNS.

Пример:

example.com. IN NS ns1.example.com.

example.com. IN NS ns2.example.com.

l TXT-запись (Text Record).

Хранит текстовую информацию, связанную с доменом. Часто используется для верификации владения доменом и настройки защиты от спама.

Пример:

example.com. IN TXT "v=spf1 ip4:192.168.1.1 ~all"

l PTR-запись (Pointer Record).

Используется для обратного DNS-преобразования — получения доменного имени по IP-адресу.

Пример:

1.1.168.192.in-addr.arpa. IN PTR example.com.

Таблица: Основные типы DNS-записей и их применение

| Тип записи | Назначение | Синтаксис | Практическое применение |

| A | Связывает домен с IPv4 | домен IN A IP-адрес | Указание сервера для сайта |

| AAAA | Связывает домен с IPv6 | домен IN AAAA IPv6-адрес | Поддержка IPv6-соединений |

| CNAME | Создает алиас | алиас IN CNAME целевой_домен | Перенаправление www на основной домен |

| MX | Указывает почтовые серверы | домен IN MX приоритет почтовый_сервер | Настройка получения электронной почты |

| NS | Указывает DNS-серверы | домен IN NS имя_сервера | Делегирование управления доменом |

| TXT | Хранит текстовую информацию | домен IN TXT "текст" | Проверка владения доменом, настройка SPF |

| PTR | Обратное преобразование | IP IN PTR домен | Проверка отправителей почты |

| SOA | Информация о зоне | домен IN SOA параметры | Управление зоной и обновлениями |

Практические примеры настройки DNS-записей

-

Настройка сайта с www и без www.

example.com. IN A 192.168.1.1

www.example.com. IN CNAME example.com.

-

Настройка почты через Google Workspace.

example.com. IN MX 1 aspmx.l.google.com.

example.com. IN MX 5 alt1.aspmx.l.google.com.

example.com. IN MX 10 alt2.aspmx.l.google.com.

-

Защита от спама с помощью SPF.

example.com. IN TXT "v=spf1 ip4:192.168.1.1 include:_spf.google.com ~all"

-

Верификация для Google Search Console.

example.com. IN TXT "google-site-verification=абвгдеёж123456"

Почему изменения DNS не вступают в силу мгновенно

После внесения изменений в DNS-записи требуется время для их распространения по всему интернету. Это связано с:

-

Кэшированием DNS-записей: промежуточные серверы хранят результаты предыдущих запросов в течение времени, указанного в параметре TTL.

-

Распространением изменений между DNS-серверами: требуется время для синхронизации информации между авторитетными серверами.

-

Постепенным обновлением: Разные серверы обновляют информацию в разное время, что может привести к временной недоступности сервисов.

-

Запрос к корневому DNS-серверу: рекурсивный DNS-сервер обращается к одному из корневых DNS-серверов. Корневой сервер не дает точный ответ, но хранит записи о серверах верхнего уровня и указывает на DNS-серверы, отвечающие за соответствующий домен верхнего уровня (например, .com, .org, .ru).

-

Запрос к DNS-серверу домена верхнего уровня: рекурсивный DNS-сервер отправляет запрос DNS-серверу, отвечающему за домен верхнего уровня. Этот сервер хранит записи о доменах второго уровня и сообщает адреса авторитетных DNS-серверов для конкретного домена второго уровня, который запрашивают пользователи.

-

Запрос к авторитетному DNS-серверу: наконец, рекурсивный сервер отправляет запрос авторитетному DNS-серверу, который хранит информацию о конкретном домене и все его DNS-записи. Авторитетный сервер возвращает искомый IP-адрес сайта или другие запрошенные данные.

-

Возврат результата: рекурсивный DNS-сервер получает IP-адрес, кэширует его для будущих запросов от других пользователей и передает обратно компьютеру пользователя. Браузер устанавливает соединение с веб-сервером по полученному IP-адресу и загружает сайт. Весь этот процесс обычно занимает доли секунды.

Типы DNS-серверов и их роли в обработке запросов

В процессе DNS-резолвинга участвуют различные типы серверов, каждый из которых обрабатывает определенные запросы и хранит свои записи:

-

Рекурсивные DNS-серверы: выполняют всю последовательность запросов от корневых серверов до получения окончательного ответа. Обычно поддерживаются интернет-провайдерами или публичными сервисами. Они обрабатывают миллиарды запросов пользователей ежедневно.

-

Авторитетные DNS-серверы: хранят актуальную информацию о конкретных доменных зонах и их записях. Они дают окончательные ответы на DNS-запросы для своих зон и являются ключевым элементом в процессе преобразования доменного имени в IP-адрес.

-

Кэширующие DNS-серверы: сохраняют результаты предыдущих запросов для ускорения последующих обращений. Могут быть как отдельными серверами, так и частью рекурсивных серверов. Эти серверы значительно ускоряют работу сети.

-

Корневые DNS-серверы: являются вершиной иерархии DNS и хранят информацию о серверах, обслуживающих домены верхнего уровня. Они обрабатывают запросы только от других DNS-серверов, а не напрямую от конечных пользователей.

Кэширование DNS и его влияние на производительность сети

Кэширование — критически важный механизм, который значительно ускоряет работу DNS и снижает нагрузку на систему. DNS-записи кэшируются на нескольких уровнях:

-

В браузере пользователя (локальный кэш)

-

В операционной системе (системный DNS-кэш)

-

На уровне локальной сети (кэш маршрутизаторов)

-

На DNS-серверах интернет-провайдера (региональный кэш)

-

На промежуточных DNS-серверах (глобальный кэш)

Каждая DNS-запись имеет параметр TTL (Time To Live), который определяет, как долго она может храниться в кэше. После истечения этого времени запись считается устаревшей, и система выполняет новый запрос к авторитетным DNS-серверам для получения актуальных данных.

Прямые и обратные DNS-запросы

В системе доменных имен существует два основных типа запросов:

-

Прямой DNS-запрос: Стандартный процесс получения IP-адреса по доменному имени. Это наиболее распространенный тип запросов, который происходит каждый раз при посещении сайта.

-

Обратный DNS-запрос: Процесс получения доменного имени по IP-адресу. Используется для проверки подлинности серверов, борьбы со спамом и в целях безопасности. Обратные запросы особенно важны для почтовых серверов и систем защиты от сетевых атак.

Влияние DNS на SEO и пользовательский опыт

Скорость разрешения DNS-запросов напрямую влияет на время загрузки сайта, что является важным фактором как для SEO, так и для удержания пользователей:

-

Google и другие поисковые системы учитывают скорость загрузки страниц при ранжировании результатов поиска

-

Исследования показывают, что 40% пользователей покидают сайт, если страница загружается дольше 3 секунд

-

Задержки DNS могут составлять значительную часть общего времени загрузки, особенно для сайтов с множеством внешних ресурсов

-

Стабильная работа DNS-серверов критически важна для доступности интернет-сервисов

Инвестиции в оптимизацию DNS — это инвестиции в улучшение пользовательского опыта, повышение конверсии и улучшение позиций в поисковой выдаче. Администраторы должны регулярно проверять работу DNS-серверов и корректность их записей для обеспечения быстрого доступа пользователей к данным.

Безопасность и оптимизация DNS: защита и повышение производительности

Система доменных имен — критически важная инфраструктура интернета, и её безопасность напрямую влияет на доступность и конфиденциальность интернет-сервисов. Оптимизация DNS также играет ключевую роль в повышении производительности сайтов.

Типичные атаки на DNS-инфраструктуру

-

DNS Spoofing (подмена DNS).

Атака, при которой злоумышленник подменяет правильные ответы DNS-сервера на ложные, перенаправляя пользователей на поддельные сайты для кражи данных. Обычно реализуется через:

-

Атаку "человек посередине" (Man-in-the-Middle)

-

Компрометацию маршрутизаторов

-

Эксплуатацию уязвимостей в ПО DNS-серверов

-

DNS Cache Poisoning (отравление кэша).

Атака, направленная на внедрение поддельных записей в кэш DNS-сервера, что приводит к долговременной подмене ответов для всех пользователей, использующих этот сервер.

-

DDoS-атаки на DNS-серверы.

Распределенные атаки типа "отказ в обслуживании" могут вывести из строя DNS-инфраструктуру, сделав сайты недоступными даже при работающих веб-серверах.

-

DNS Tunneling.

Техника, использующая протокол DNS для обхода брандмауэров и незаметной передачи данных через DNS-запросы и ответы.

Читайте также!

Современные технологии защиты DNS

-

DNSSEC (DNS Security Extensions).

Набор расширений протокола DNS, обеспечивающих криптографическую аутентификацию данных. DNSSEC гарантирует, что ответы DNS-сервера не были подменены при передаче.

Как работает DNSSEC:

-

Записи DNS подписываются криптографически владельцем домена

-

DNS-серверы проверяют эти подписи, подтверждая подлинность данных

-

Формируется цепочка доверия от корневого домена до конечного сайта

Несмотря на явные преимущества, внедрение DNSSEC происходит медленно из-за сложности настройки и необходимости обновления инфраструктуры.

-

DNS over HTTPS (DoH) и DNS over TLS (DoT).

Технологии шифрования DNS-трафика для защиты от прослушивания и подмены:

-

DNS over HTTPS: шифрует DNS-запросы и передает их через протокол HTTPS (порт 443)

-

DNS over TLS: использует TLS для шифрования DNS-трафика на выделенном порту 853

Эти технологии защищают конфиденциальность пользователей, затрудняя отслеживание их активности в интернете.

-

DNS Firewall.

Специализированные решения, фильтрующие вредоносные домены и блокирующие подозрительный DNS-трафик, предотвращая доступ к вредоносным ресурсам и командным центрам ботнетов.

div class="insert-inset-kpi">Сравнение публичных DNS-провайдеров

| Провайдер | IP-адреса | Преимущества | Недостатки |

| Google DNS | 8.8.8.8, 8.8.4.4 | Высокая стабильность, поддержка DNSSEC, широкое географическое покрытие | Потенциальные проблемы с приватностью, не блокирует вредоносные сайты |

| Cloudflare | 1.1.1.1, 1.0.0.1 | Высокая скорость, приватность, поддержка DoH и DoT | Меньшее географическое покрытие, чем у Google |

Заключение

Доменная система имен — невидимый, но критически важный фундамент современного интернета. Без DNS-серверов, обрабатывающих миллиарды запросов ежедневно, невозможно было бы существование удобных доменных имен, которыми пользуются для доступа к информационным ресурсам.

DNS-серверы выполняют сложное преобразование понятных человеку адресов сайтов в IP-адреса, необходимые для работы компьютерных сетей и взаимодействия между ними.

Компьютер каждого пользователя при каждом посещении веб-сайта обращается к DNS-серверам, которые оперативно обрабатывают запросы и возвращают нужные IP-адреса. Администраторы и владельцы веб-ресурсов должны понимать, как правильно настраивать и оптимизировать работу DNS, чтобы обеспечить максимальную скорость и надежность доступа к своим сайтам.

По мере роста интернета и появления новых технологий, таких как IoT, 5G и децентрализованные сети, роль системы доменных имен будет только возрастать, а сами DNS-серверы продолжат эволюционировать, обеспечивая баланс между безопасностью, производительностью и удобством.

Современные DNS-записи уже выходят за рамки просто преобразования имен в адреса — они обеспечивают защиту от спама, верификацию доменов, балансировку нагрузки и множество других функций.

Правильно настроенные DNS-серверы и их записи — это залог стабильной работы любого сайта или онлайн-сервиса. Они обеспечивают быстрый доступ к информации и корректную маршрутизацию запросов в интернете. Понимание принципов работы DNS поможет администраторам эффективнее управлять IT-инфраструктурой, а рядовым пользователям — осознанно подходить к вопросам безопасности при работе в сети и решать возникающие проблемы с доступом к веб-ресурсам.

Часто задаваемые вопросы о системе доменных имен (DNS)

Почему изменения DNS-настроек не применяются мгновенно?

DNS-изменения распространяются постепенно из-за кэширования на различных уровнях системы доменных имен. Каждая DNS-запись хранит параметр TTL (Time To Live), определяющий, как долго она может находиться в кэше DNS-серверов.

IP-адреса и другие данные могут обновляться с задержкой, поэтому полное обновление может занять от нескольких минут до 48 часов. Если требуется быстрое обновление информации на DNS-серверах, рекомендуется заранее уменьшить TTL записей до 5-10 минут, чтобы компьютеры пользователей быстрее получали актуальные адреса сайтов.

Многие DNS-серверы также имеют собственные политики кэширования, которые могут влиять на скорость распространения изменений.

Как проверить правильность настройки DNS?

Для проверки DNS-настроек и получения информации о DNS-серверах используйте эти специализированные инструменты:

-

Командные утилиты: dig, nslookup, host — позволяют направлять запросы напрямую к конкретным DNS-серверам и проверять полученные IP-адреса

-

Онлайн-сервисы: IntoDNS, DNS Checker, MXToolbox — предоставляют подробную информацию о работе домена и его записях

-

Проверка распространения: использование нескольких публичных DNS-серверов для тестирования обновления записей и скорости получения адресов

-

DNS-аудит: анализ конфигурации DNS-серверов на предмет уязвимостей и ошибок в записях, а также проверка правильности делегирования доменов

Обратите внимание на согласованность NS-записей между регистратором и вашими DNS-серверами — это частая причина проблем с доступностью информации о доменах. Компьютеры пользователей могут не получать доступ к вашему сайту, если NS-записи настроены неправильно.

Что делать, если сайт не открывается из-за проблем с DNS?

-

Проверьте актуальность DNS-записей через инструменты диагностики, убедитесь, что DNS-серверы корректно обрабатывают запросы и возвращают правильные IP-адреса

-

Очистите DNS-кэш на своем компьютере (команда ipconfig /flushdns в Windows), чтобы обновить хранящуюся информацию о доменах

-

Временно используйте альтернативный DNS-сервер (например, Google DNS 8.8.8.8) для обработки запросов вашего компьютера

-

Проверьте делегирование домена у регистратора и правильность указания NS-серверов, обслуживающих ваш домен

-

Убедитесь, что NS-записи правильно настроены, DNS-серверы доступны и корректно работают

-

Проверьте срок регистрации домена — он мог истечь, что приведет к отключению обслуживающих домен серверов

-

Используйте трассировку маршрута (traceroute) для выявления проблем с маршрутизацией к IP-адресам ваших серверов

-

Проверьте работу вашего компьютера и локальной сети — иногда проблема может быть в локальных настройках

Можно ли использовать разные DNS-провайдеры для одного домена?

Да, можно и даже рекомендуется использовать разные DNS-провайдеры для повышения отказоустойчивости и улучшения обработки запросов. Настройте NS-записи вашего домена так, чтобы они указывали на DNS-серверы разных провайдеров.

Важно поддерживать синхронизацию зон DNS между всеми серверами, чтобы пользовательские компьютеры получали одинаковую информацию при обращении к любому из них. Многие регистраторы требуют минимум два DNS-сервера для обеспечения надежности, но для критически важных доменов рекомендуется использовать 4-6 серверов от разных провайдеров. Это гарантирует, что ваш домен будет работать даже при сбое одного из поставщиков DNS-услуг, а все запросы пользователей будут корректно обработаны.

Как изменение DNS-настроек влияет на работу электронной почты?

Изменение DNS может кардинально повлиять на почту, особенно при смене хостинга или почтового провайдера. Ключевые моменты, на которые влияют настройки DNS-серверов:

-

MX-записи определяют, какие серверы принимают почту для домена — их изменение напрямую влияет на маршрутизацию сообщений и работу почтовых серверов

-

SPF, DKIM и DMARC записи (тип TXT) влияют на защиту от спама и доставляемость исходящих писем, проверяются при обработке запросов

-

Неправильная настройка PTR-записей может привести к блокировке отправляемых писем, так как многие почтовые серверы проверяют, соответствует ли IP-адрес отправителя указанному доменному имени

-

A-записи для почтовых поддоменов (mail.example.com) должны указывать на правильные IP-адреса серверов, обрабатывающих запросы веб-интерфейса почты

-

Настройки TTL также влияют на время распространения изменений почтовых записей

При изменении DNS-настроек почты рекомендуется постепенный переход с сохранением старой инфраструктуры до полного распространения изменений, чтобы избежать потери важных сообщений из-за неправильной маршрутизации запросов и сбоев в работе почтовых серверов.